страница 1

Лабораторная работа №4-5. Система защиты компьютера

Содержание

Цель лабораторной работы

Изучить систему защиты Windows 7/Server 2008.

Задачи системы безопасности

Система безопасности компьютера выполняет следующие задачи:

-

аутентификация пользователей при попытке получения доступа к ресурсам компьютера;

-

защита отдельных ресурсов от несанкционированного доступа пользователей;

-

предоставление инструментов для настройки и поддержки функционирования системы защиты компьютера.

Защитник Windows

Защитник Windows — это программа для защиты компьютера в режиме реального времени, используемая для обнаружения и удаления программ-шпионов и иных нежелательных программ.

Защитник Windows обладает указанными ниже преимуществами:

-

Пользователи могут наблюдать за безопасностью компьютера, в частности, на переносных компьютерах, для которых не всегда доступна защита сети и периметра.

-

Как администратор, так и обычные пользователи могут настроить каждый отдельный компьютер на регулярную проверку для поиска и последующего удаления потенциально нежелательных программ.

-

В Защитнике Windows предлагаются указанные ниже способы защиты компьютеров организации от программ-шпионов и иных потенциально нежелательных программ:

-

Защита от программ-шпионов в режиме реального времени. Защитник Windows предупреждает пользователя компьютера, когда программа-шпион или иная потенциально нежелательная программа пытается установиться или запуститься на компьютере. Пользователь также получает уведомление, если какая-либо программа пытается изменить важные параметры Windows.

-

Сообщество Microsoft SpyNet. В интернет-сообществе Microsoft SpyNet можно узнать отзывы других пользователей о программах, для которых еще не была определена степень риска.

-

Проверка компьютера на наличие программ-шпионов. Защитник Windows можно использовать для поиска программ-шпионов и иных нежелательных программ, которые могут быть установлены на компьютере, для планирования регулярных проверок и автоматического удаления обнаруженных вредоносных программ.

Принципы работы Защитника Windows:

-

Защитник Windows устанавливается на каждый компьютер и управляется локально. Он проверяет каждый указанный пользователем объект и выполняет заданные действия при обнаружении программ-шпионов и иных потенциально нежелательных программ;

-

Защитник Windows отслеживает автоматически запускаемые программы, запущенные программы, программы, подключенные к сети, поставщики служб Winsock, а также иные автоматически запускаемые точки расширения (ASEP);

-

Защитник Windows не проверяет файлы cookie, поскольку они могут использоваться в законных целях.

Защитник Windows состоит из двух основных компонентов: модуля проверки и Проводника программного обеспечения.

Модуль проверки использует для оценки каждого объекта текущие определения. Конфигурацию модуля проверки можно изменить с помощью служебной программы «Средства и параметры». С помощью параметров можно настроить автоматическую проверку, действия по умолчанию, агенты защиты в реальном времени, дополнительные параметры и параметры локального администратора.

С помощью Проводника программного обеспечения можно отслеживать определенные типы программ и поставщиков, а также получать сведения об источнике и назначении каждой программы в списке.

Каждый раз, когда Защитник Windows выполняет определенное действие, например, обнаруживает или удаляет программу-шпион либо устанавливает обновленные определения, он создает запись в журнале событий Windows. Впоследствии можно просматривать или выполнять аудит всех выполненных ранее действий путем поиска в программе «Просмотр событий» событий, созданных Защитником Windows.

Контроль учетных записей

В ответ на обращения клиентов, которые столкнулись с рядом проблем, пытаясь работать как обычные пользователи, корпорация Майкрософт начала искать способ упростить работу в качестве обычного пользователя для всех.

Группой разработчиков Microsoft Windows 7 выбран двойственный подход:

-

Работа с разработчиками программного обеспечения корпорации Майкрософт и сторонних компаний в целях исключения излишних запросов на получение избыточного доступа на уровне администратора к ресурсам Windows.

-

Фундаментальное изменение способа взаимодействия приложений, выполняемых обычным пользователем, с операционной системой посредством использования политики безопасности управления доступом.

Контроль учетных записей представляет собой значимый аспект системы Windows 7 и является основополагающим компонентом общей концепции безопасности корпорации Майкрософт.

В системе Windows 7 представлены пользовательские учетные записи двух типов: учетные записи обычных пользователей и учетные записи администраторов. Обычные пользователи аналогичны учетным записям обычных пользователей в предыдущих версиях Windows. Обычные пользователи получают ограниченные привилегии администратора и права пользователя — они не могут устанавливать или удалять приложения, установленные в %systemroot%, изменять системные настройки или выполнять другие задачи администрирования. Однако обычные пользователи смогут выполнить эти задачи в том случае, если предоставят действующие учетные данные администратора при появлении соответствующего запроса. Когда включен контроль учетных записей, члены локальной группы «Администраторы» работают с тем же маркером доступа, что и обычные пользователи. Только после того, как член локальной группы «Администраторы» даст соответствующее разрешение, процесс может использовать маркер полного доступа администратора.

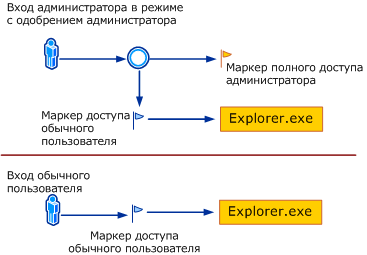

Рисунок 1 – Вход в систему (экранная копия)

Несмотря на то, что процесс входа в систему Windows 7 внешне похож на процесс входа в систему Windows XP, его внутренняя механика имеет существенные отличия. На рисунке 1 показано отличие процесса входа для администратора от процесса входа для обычного пользователя.

Когда администратор входит в систему, пользователю присваиваются два маркера доступа: маркер полного доступа администратора и маркер фильтрованного доступа пользователя. По умолчанию при входе в систему члена локальной группы «Администраторы» привилегии администратора Windows отключаются, повышенные права пользователя удаляются и в результате получается маркер доступа обычного пользователя. Маркер доступа обычного пользователя затем используется для запуска рабочего стола (Explorer.exe). Explorer.exe — это родительский процесс, из которого маркер доступа наследуется всеми остальными процессами, инициированными пользователем. В итоге все приложения по умолчанию выполняются в режиме обычного пользователя, если пользователь не предоставит разрешение или учетные данные, чтобы одобрить использование приложением маркера полного доступа администратора. Когда в систему входит обычный пользователь, создается только маркер доступа обычного пользователя. Маркер доступа обычного пользователя затем используется для запуска рабочего стола.

Архивация и восстановление

С появлением операционной системы Microsoft Windows 7 функция теневого копирования, использовавшаяся ранее в операционной системе Microsoft Windows Server 2003 (теневые копии общих папок), была перенесена на клиентские компьютеры с дополнительными возможностями. Операционная система ежедневно автоматически создает теневые копии файлов и папок. Теневые копии также можно создавать путем создания точки восстановления на вкладке Защита системы компонента «Свойства системы» панели управления. Если щелкнуть правой кнопкой файл или папку, то в списке параметров появится возможность восстановить предыдущие версии. При выборе этого параметра открывается вкладка Предыдущие версии, с помощью которой можно скопировать любую из ранее сохраненных версий либо восстановить файл или папку в одно из предыдущих состояний.

Преимущества теневого копирования. В случае непреднамеренного изменения или удаления файла или папки с помощью функции теневого копирования можно вернуться к любой предыдущей версии файла или папки, восстановить предыдущую версию из резервной копии (созданной с помощью Центра архивации и восстановления) либо сделать копию предыдущей версии.

Функция теневого копирования выполняет эти действия локально, не требуя наличия сервера в качестве репозитория теневых копий. Это означает, что ИТ-специалистам не требуется администрировать этот процесс или управлять им без необходимости.

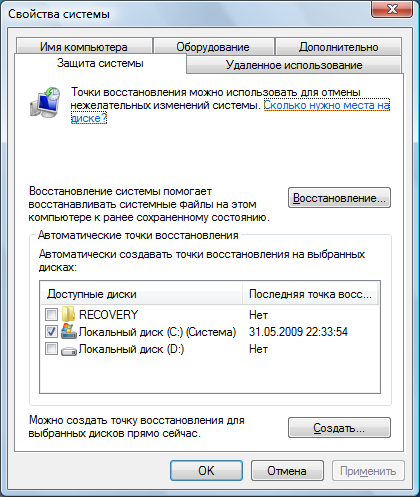

Эта функция включена в Windows 7 по умолчанию. Эту функцию можно включить или отключить для любого тома на вкладке Защита системы компонента «Свойства системы» панели управления. Чтобы просмотреть или изменить параметры, нажмите кнопку Пуск, щелкните правой кнопкой мыши значок Компьютер и выберите пункт Свойства. В открывшемся окне выберите вкладку Защита системы.

На сегодняшний день не известно о влиянии функции теневого копирования на работу программ, однако функция теневого копирования резервирует для хранения теневых копий часть каждого тома, для которого включен параметр «Предыдущие версии». По умолчанию для теневых копий резервируется 15% объема тома. Чтобы изменить величину зарезервированного объема, необходимо воспользоваться средством командной строки Vssadmin.exe.

Основные сценарии для включения в организации предыдущих версий.

После завершения установки система автоматически создает точку восстановления. Кроме того, Windows 7 ежедневно создает точки восстановления. Большинство программ установки приложений и драйверов создают точку восстановления перед внесением изменений в систему.

Функция теневого копирования показывает только те версии файлов, которые отличаются от текущей версии. Функция теневого копирования показывает все доступные предыдущие версии папок, как правило, одну на каждый день, хотя их может быть больше, если другое приложение (например, архивация данных Windows) создало точки восстановления.

Чтобы получить представление о возможностях теневого копирования, выполните указанные ниже действия.

Просмотр теневых копий

-

После того, как компьютер проработает достаточно долго для создания теневых копий, откройте в проводнике Windows папку, в которой имеется несколько файлов.

-

Щелкните папку правой кнопкой мыши и выберите пункт Восстановить предыдущие версии.

-

Дважды щелкните любую версию из перечисленных в списке Версии папки. Откроется новое окно проводника, в котором будут показаны все файлы в папке на тот момент времени.

Обратите внимание, что дата и время предыдущей версии файлов показывается в поле навигации в верхней части окна проводника.

Функцию теневого копирования можно также включить для любого внешнего тома, подключенного к компьютеру.

Включение функции теневого копирования для внешнего диска

-

Откройте панель управления.

-

Щелкните значок Система, в левой панели выберите Дополнительные параметры системы.

Рисунок 2 – Защита системы (экранная копия)

-

В открывшемся окне выберете вкладку Защита системы.

-

В списке Доступные диски установите флажок для диска, который требуется защитить с помощью функции теневого копирования, и нажмите кнопку ОК.

Родительский контроль

При помощи родительского контроля можно назначить время, когда дети могут пользоваться компьютером, определить, какими играми и программами они могут пользоваться и какие веб-узлы посещать.

-

Ограничение времени, проводимого ребенком за компьютером. Можно ограничить время, в течение которого детям разрешен вход в систему. Это не позволит детям входить в систему в течение определенного периода времени. Можно установить разные разрешенные часы доступа для каждого дня недели. Если в момент окончания разрешенного периода времени они работают за компьютером, происходит автоматический выход из системы.

-

Установление запрета на доступ детей к отдельным играм. Можно контролировать доступ к играм, выбирать допустимую возрастную оценку, выбирать типы содержимого, которые следует блокировать, и устанавливать разрешение или запрет на доступ к отдельным играм.

-

Ограничение активности детей в Интернете. Можно ограничить круг веб-узлов, доступных для детей, проверять возрастную оценку, запретить или разрешить загрузку файлов, определить, какое содержимое фильтры должны разрешать и блокировать. Можно также запретить или разрешить доступ к отдельным веб-узлам.

-

Установление запретов на использование детьми отдельных программ. Можно запретить детям доступ к определенным программам.

После настройки родительского контроля можно установить ведение отчетов о работе ребенка за компьютером.

Брандмауэр Windows в режиме повышенной безопасности

Брандмауэр Windows в режиме повышенной безопасности в Windows 7 и Windows Server 2008 представляет собой индивидуальный брандмауэр с отслеживанием состояния, который фильтрует входящие и исходящие подключения с учетом настроек. Хотя пользователи для настройки брандмауэра Windows применяют программу "Брандмауэр Windows" на панели управления, для более расширенной настройки теперь используется оснастка консоли управления (MMC) под названием Брандмауэр Windows в режиме повышенной безопасности. Эта оснастка предоставляет не только интерфейс для локальной настройки брандмауэра Windows, но и интерфейс для настройки брандмауэра Windows на удаленных компьютерах и с помощью групповой политики. Параметры брандмауэра теперь интегрированы с параметрами IPsec, что обеспечивает определенную степень взаимодействия: брандмауэр Windows может теперь разрешать трафик с учетом результатов согласования IPsec.

Брандмауэр Windows в режиме повышенной безопасности поддерживает различные профили для случаев, когда компьютеры являются членами домена или подключены к частной или публичной сети. Он также поддерживает создание правил для применения политик изоляции сервера и домена. Брандмауэр Windows в режиме повышенной безопасности поддерживает более подробные правила по сравнению с предыдущими версиями брандмауэра Windows. Правила теперь включают пользователей и группы в Active Directory, исходные и конечные IP-адреса, номер IP-порта, параметры ICMP, параметры IPsec, определенные типы интерфейсов, службы и многое другое.

Новые и улучшенные компоненты:

-

Интеграция IPSec;

-

Расширенный обход с проверкой подлинности;

-

Сетевые ограничения в ограниченном режиме работы служб Windows;

-

Подробные правила;

-

Фильтрация исходящего трафика;

-

Профили, учитывающие расположение в сети;

-

Поддержка пользователей, компьютеров и групп Active Directory;

-

Поддержка IPv6.

Шифрование диска BitLocker

Шифрование диска BitLocker — это новая интегральная функция безопасности, обеспечивающая достаточную защиту автономных данных и операционной системы компьютера. BitLocker гарантирует, что данные на компьютере не подвергнутся вмешательству при автономной работе установленной операционной системы.

Шифрование диска BitLocker работает с доверенным платформенным модулем (TPM), шифруя весь том Windows, заранее обеспечивая целостность компонентов загрузки и защиту данных. Шифрование диска BitLocker предназначено для устранения проблем пользователя во время запуска систем с совместимыми микросхемой TPM и BIOS.

TPM версии 1.2 с соответствующими модификациями BIOS (для поддержки статического корневого объекта измерения уровня доверия по определению группы Trusted Computing Group) необходим для хранения на компьютере ключей шифрования. Однако шифрование диска BitLocker можно использовать и на компьютерах без совместимой версии TPM. Ключи шифрования хранятся на USB флэш-памяти для проверки подлинности пользователя во время запуска.

Службы доверенного платформенного модуля

Службы доверенного платформенного модуля (TPM) — это новый набор средств этой версии Windows, используемый для администрирования оборудования безопасности TPM компьютера. Архитектура служб TPM обеспечивает инфраструктуру аппаратно реализованной безопасности, предоставляя доступ и обеспечивая общий доступ к TPM на уровне приложений. Это означает, что общий доступ на уровне приложений может быть встроен при разработке программного обеспечения и что службы можно администрировать через графический интерфейс пользователя.

Групповые политики

Групповая политика — ключевой механизм управления настройками внутри Windows. Это не так просто, поскольку расширение политик приводит к увеличению числа параметров, с увеличением числа параметров расширяется выбор, а с расширением выбора растет сложность. Улучшения в консоли управления групповой политикой (Group Policy Management Console, GPMC) Windows Server 2008 отчасти компенсируют рост сложности.

Произошли важные изменения в некоторых скрытых от пользователя компонентах групповой политики. Самое главное, что механизм групповой политики выведен из системного процесса Winlogon, в котором он функционировал начиная с Windows 2000, в собственную службу Group Policy Client. Group Policy Client — неперезапускаемая служба в Windows 7 и Windows Server 2008, которая выполняет обработку групповых политик.

Изменился процесс обнаружения медленных линий. В групповой политике используется новая версия провайдера Network Location Awareness (NLA), поставляемая с Windows 7 и Server 2008. NLA проверяет доступность контроллера домена и в случае успеха определяет скорость сетевого канала между клиентом и контроллером. При этом используются надежные протоколы, такие как удаленный вызов процедур (RPC).

Наряду с более точным обнаружением медленных линий, служба NLA используется в механизме групповой политики для совершенствования процесса обновления групповой политики в фоновом режиме. Если компьютер с одной из новых версий операционной системы пытается обновить групповую политику в фоновом режиме и не может этого сделать из-за недоступности контроллера домена, то после восстановления связи клиент запускает фоновое обновление групповой политики сразу же после того, как служба NLA обнаруживает контроллер.

В Windows 7 и Windows Server 2008 изменился формат административных шаблонов, или ADM-файлов. ADM-файлы создают параметры политики, отображаемые в узлах Administrative Templates в редакторе GPE. ADMX-файлы в Windows 7 играют ту же роль. Между ADM и ADMX существует много различий. Главное из них — хранение; ADMX-файлы находятся в центральном хранилище, а такие же ADM-файлы размещаются в каждом GPO на каждом контроллере домена.

В дополнение к основным изменениям групповой политики в Windows 7 и Server 2008, Microsoft добавила ряд новых возможностей настройки.

-

Имеющиеся принтеры;

-

Управление энергопотреблением;

-

Новые политики безопасности;

-

Ограничения для устройств.

Контрольные вопросы -

Перечислите задачи системы безопасности.

-

Перечислите основные инструменты защиты Windows 7.

-

Опишите принцип работы Защитника Windows.

-

Опишите принцип работы Контроля учетных записей.

-

Опишите принцип работы утилиты архивации и восстановления.

-

Опишите принцип работы утилиты родительского контроля.

-

Опишите принцип работы брандмауэра Windows.

-

Опишите принцип работы шифрования диска BitLocker.

-

Опишите принцип работы Службы доверенного платформенного модуля.

-

Что такое групповые политики?

страница 1

|